Utiliser le NAT pour l'Accès Public aux Serveurs Possédant des Adresses IP Privées sur le Réseau Privé

Exemples de fichiers de configuration créés avec — WSM v11.10.1

Révision — 23/01/2018

Cas d'Utilisation

Dans ce cas d'utilisation, une organisation possède deux serveurs de messagerie possédant des adresses IP privées sur le réseau facultatif d'un Firebox. L'organisation souhaite s'assurer que ces deux serveurs peuvent échanger des messages avec les serveurs situés hors du réseau local, même s'ils possèdent des adresses IP privées.

Ce cas d'utilisation comprend deux options de configuration de manière à démontrer comment utiliser le NAT pour mapper des adresses IP publiques aux serveurs situés derrière votre Firebox.

Cet exemple de configuration est fourni à titre indicatif. Des paramètres de configuration supplémentaires pourraient être nécessaires, ou plus appropriés, pour votre environnement de réseau.

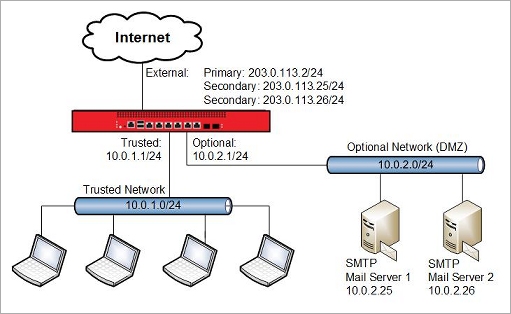

Topologie Réseau

Dans ce cas d'utilisation, les deux serveurs de messagerie SMTP possèdent des adresses IP privées et sont situés derrière le Firebox sur le réseau facultatif.

Dans les exemples de fichiers de configuration, le Firebox et les serveurs de messagerie utilisent les adresses IP suivantes :

| Interface ou Périphérique | Adresse IP |

|---|---|

|

Interface Externe du Firebox : Principale (nécessaire uniquement pour l'option 1) Secondaire (nécessaire uniquement pour l'option 1) Secondaire |

203.0.113.2/24 203.0.113.25/24 203.0.113.26/24 |

| Interface Approuvée du Firebox | 10.0.1.1/24 |

| Interface Facultative du Firebox | 10.0.2.1/24 |

| Serveur de Messagerie 1 connecté au réseau facultatif | 10.0.2.25 |

| Serveur de Messagerie 2 connecté au réseau facultatif | 10.0.2.26 |

L'objectif de cet exemple est de permettre au trafic de transiter entre les serveurs de messagerie situés derrière le Firebox et l'Internet public. Les adresses IP que nous souhaitons traduire pour chaque serveur de messagerie sont les suivantes :

| Serveur de Messagerie | Adresse IP Publique | Adresse IP Privée (Réelle) |

|---|---|---|

|

Serveur de Messagerie 1 |

203.0.113.25 |

10.0.2.25 |

| Serveur de Messagerie 2 | 203.0.113.26 | 10.0.2.26 |

Présentation de la Solution

Cet exemple de configuration illustre deux types de configuration NAT pouvant être utilisés pour traduire les adresses IP publiques des serveurs de messagerie vers les adresses IP privées correspondantes pour le trafic entrant et sortant

- Option 1 — Utiliser le NAT Statique pour le trafic entrant et le NAT Dynamique pour le trafic sortant

- Option 2 — Utiliser 1-to-1 NAT pour le trafic entrant et sortant

Exemples de Fichiers de Configuration

À titre de référence, nous avons joint des exemples de fichiers de configuration à ce document. Vous pouvez ouvrir ces exemples de fichiers de configuration avec Policy Manager pour les examiner en détail. Deux fichiers de configuration accompagnent cet exemple de configuration.

- nat_snat_dnat_mail.xml — Exemple de fichier de configuration pour NAT Statique et NAT Dynamique

- nat_1-to-1_mail.xml — Exemple de fichier de configuration 1-vers-1 NAT

Exigences

Un Firebox

La configuration NAT illustrée dans cet exemple correspond à un Firebox exécutant le système d'exploitation Fireware v11.5.x ou une version ultérieure. Dans les versions de Fireware antérieures à 11.4.1, la configuration NAT statique est légèrement différente.

Serveurs de messagerie

Deux serveurs de messagerie configurés comme serveurs de messagerie publics, chacun disposant d'une adresse IP privée.

Nous vous recommandons de ne pas connecter les serveurs accessibles publiquement (serveur Web, serveur FTP, serveur de messagerie, etc.) au réseau connectant les utilisateurs internes ou les autres ressources réseau non publiques. Étant donné qu'il s'agit de serveurs accessibles publiquement, ils constituent une vulnérabilité potentielle pour votre réseau interne. Il est préférable de connecter ces serveurs publiquement accessibles à un réseau séparé des ressources réseau et des utilisateurs internes. Dans cet exemple, les serveurs de messagerie font partie du réseau connecté à un Firebox configuré comme Facultatif.

Adresses IP publiques à utiliser pour les serveurs de messagerie

Vous devez disposer d'une adresse IP routable publiquement de manière à mapper chaque serveur. Dans cet exemple, nous utilisons deux adresses IP pour les deux serveurs de messagerie. Si vous possédez plusieurs serveurs, la configuration est plus simple si vous utilisez des adresses IP consécutives.

Enregistrement MX DNS

Pour certains types de serveurs tels que les serveurs de messagerie de cet exemple, vous devez créer des entrées DNS de manière à résoudre les adresses IP publiques des serveurs. Chaque serveur de messagerie nécessite un enregistrement MX.

Fonctionnement

Le NAT fait référence à plusieurs types de traduction d'adresses IP et de ports. Tous les types de NAT permettent au Firebox de remplacer automatiquement une adresse IP par une autre dans la source ou la destination d'un paquet géré par une stratégie. Dans ces exemples de configuration, nous utilisons trois types de NAT pour traduire une adresse IP publique vers l'adresse IP privée de chaque serveur pour le trafic entrant et sortant.

- Le NAT Dynamique — Gère la translation des adresses du trafic issu d'une interface Firebox

- Le NAT Statique — Gère la translation des adresses du trafic qui entre dans une interface externe

- 1-to-1 NAT — Gère la translation des adresses du trafic qui entre ou sort d'une interface

Cet exemple illustre comment configurer le NAT selon deux méthodes de manière à obtenir le même résultat.

- Dans l'option 1, nous utilisons conjointement le NAT dynamique et le NAT statique de manière à gérer le trafic entrant et sortant des serveurs de messagerie.

- Dans l'option 2, nous utilisons uniquement 1-to-1 NAT de manière à obtenir les mêmes résultats en moins d'étapes.

Tout le NAT se base sur les stratégies. Les stratégies de la configuration du périphérique déterminent les situations lors desquelles chaque type de NAT s'applique au trafic qu'elles gèrent.

- Pour 1-to-1 NAT et le NAT dynamique — Les paramètres NAT de l'onglet Avancé d'une stratégie détermine les cas lors desquels les paramètres configurés dans Réseau > NAT s'appliquent au trafic géré par cette stratégie. Quant au NAT dynamique, vous pouvez configurer la stratégie de manière à utiliser les paramètres NAT du réseau ou spécifier une adresse IP source à utiliser pour le NAT dynamique.

- Pour le NAT statique — Une stratégie utilise le NAT statique pour le trafic sortant si la section A : d'une stratégie contient une action NAT statique.

Explication des Configurations

Option 1 — Utiliser le NAT Statique et le NAT Dynamique

Cette configuration illustre l'utilisation du NAT statique et du NAT dynamique de manière à traduire les adresses IP du serveur de messagerie pour le trafic entrant et sortant. L'exemple de fichier de configuration indiqué ici est nat_snat_dnat_mail.xml.

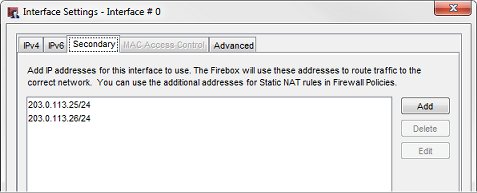

Configuration de l'Interface Externe

L'interface externe est configurée avec deux adresses IP secondaires, une pour chaque serveur de messagerie. Vous devez d'abord ajouter ces adresses IP secondaires de manière à pouvoir les sélectionner lors de la configuration de l'action NAT statique.

Ces adresses IP sont les adresses IP publiques des enregistrements MX DNS des deux serveurs de messagerie et sont utilisées dans la configuration du NAT statique et dynamique.

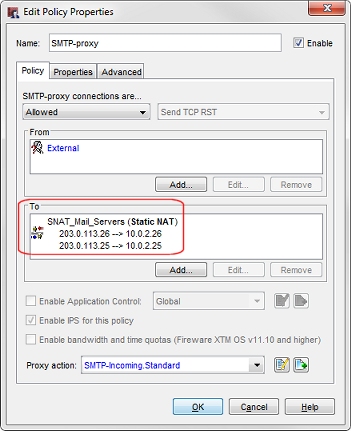

Configuration du NAT Statique

Le trafic SMTP entrant n'est pas autorisé par défaut. L'exemple de configuration comprend une stratégie Proxy SMTP visant à autoriser le trafic SMTP entrant vers les deux serveurs de messagerie. La stratégie Proxy SMTP qui gère le trafic SMTP entrant comprend une action NAT statique (SNAT) visant à traduire les adresses réseau du trafic entrant des deux serveurs de messagerie depuis les interfaces externes.

Pour afficher l'action NAT statique de la stratégie :

- Ouvrez l'exemple de fichier de configuration avec Policy Manager.

- Modifiez la stratégie Proxy SMTP.

La boîte de dialogue Modifier les propriétés de la stratégie s'affiche.

L'action SNAT de cette stratégie traduit les adresses IP de destination du trafic entrant des adresses IP publiques vers l'adresse IP privée de chaque serveur. Les conséquences de cette action SNAT de la stratégie Proxy SMTP sont les suivantes :

- Pour le trafic SMTP vers le Serveur de Messagerie 1, modifiez l'adresse IP de destination de 203.0.113.25 vers 10.0.2.25.

- Pour le trafic SMTP vers le Serveur de Messagerie 2, modifiez l'adresse IP de destination de 203.0.113.26 vers 10.0.2.26.

L'action SNAT gère le NAT pour le trafic entrant de ces serveurs. Étant donné que l'action SNAT s'applique uniquement au trafic entrant, nous avons cependant besoin d'utiliser un NAT dynamique de manière à traduire l'adresse IP source du trafic envoyé par les serveurs de messagerie depuis l'interface externe. Pour ce faire, nous utilisons un NAT dynamique dans les stratégies qui gèrent le trafic SMTP sortant.

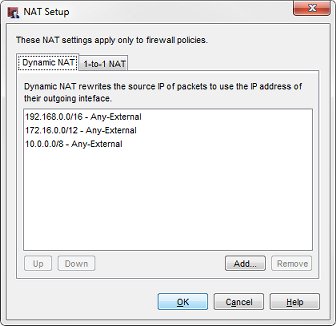

Configuration NAT Dynamique

La configuration NAT dynamique par défaut applique automatiquement un NAT dynamique à l'ensemble du trafic issu de l'une des trois plages d'adresses IP et destiné à une interface externe. Par défaut, le NAT dynamique est activé pour le trafic issu de la plage d'adresses IP RFC 1918 quittant une interface externe.

Pour afficher la configuration NAT dynamique par défaut, sélectionnez Réseau > NAT.

Chacune de ces actions NAT dynamique traduit le trafic d'une source vers une destination. Si le trafic correspond à la source et la destination de l'action NAT dynamique, le NAT dynamique traduit l'adresse IP source vers l'adresse IP principale de l'interface de destination.

Les conséquences de la troisième action NAT dynamique par défaut 10.0.0.0/8 - Tout-Externe sur le trafic issu de nos serveurs de messagerie sont les suivantes :

- Pour le trafic sortant du Serveur de Messagerie 1, modifiez l'adresse IP source de 10.0.1.25 vers 203.0.113.2.

- Pour le trafic sortant du Serveur de Messagerie 2, modifiez l'adresse IP source de 10.0.1.26 vers 203.0.113.2.

Cependant, ce comportement par défaut ne nous convient pas. Nous souhaitons remplacer l'adresse IP source de chaque serveur de messagerie par l'adresse IP publique du serveur correspondant. Nous devons procéder comme suit :

- Pour le trafic sortant du Serveur de Messagerie 1, modifiez l'adresse IP source de 10.0.1.25 vers 203.0.113.25.

- Pour le trafic sortant du Serveur de Messagerie 2, modifiez l'adresse IP source de 10.0.1.26 vers 203.0.113.26.

Pour ignorer l'adresse IP source utilisée par l'action NAT dynamique par défaut, nous créons des stratégies de manière à gérer le trafic SMTP sortant de chacun de ces serveurs. Dans chaque stratégie, nous spécifions l'adresse IP source à utiliser pour le NAT dynamique. Dans cet exemple, ces stratégies sont SMTP-out-MS_1 pour le trafic du Serveur de Messagerie 1 et SMTP-out-MS_2 pour le trafic du Serveur de Messagerie 2.

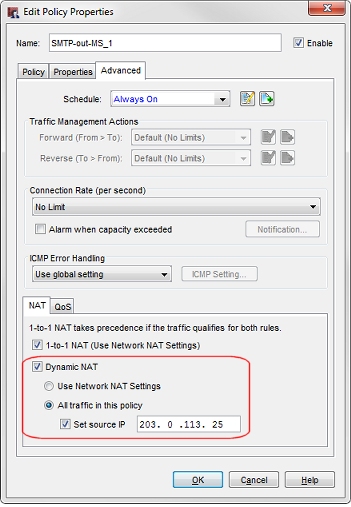

Pour afficher la configuration de la stratégie du trafic sortant du Serveur de Messagerie 1 :

- Ouvrez la stratégie SMTP-out-MS_1.

- Cliquez sur l'onglet Avancé.

Les options Tout le trafic de cette stratégie et Définir l'IP source du NAT dynamique sont sélectionnées. L'adresse IP source définie correspond à l'adresse IP publique du Serveur de Messagerie 1, 203.0.113.25. Pour le trafic géré par cette stratégie, le NAT dynamique remplace l'adresse IP source par l'adresse IP source définie dans la stratégie au lieu de l'adresse IP principale de l'interface externe.

Afin que le NAT dynamique utilise correctement l'adresse IP source de cette stratégie, cette dernière doit répondre à deux exigences :

- La stratégie doit autoriser le trafic sortant via une seule interface.

- L'adresse IP source configurée du NAT dynamique doit appartenir au sous-réseau de l'adresse IP de l'interface de la section A de la stratégie.

- Pour vérifier que la stratégie répond à ces exigences, cliquez sur l'onglet Stratégie.

Cette stratégie autorise le trafic :

De 10.0.2.25, l'adresse IP privée du Serveur de Messagerie 1.

A Externe, le nom d'une interface externe spécifique. Ces paramètres répondent à la première exigence.

L'adresse IP source de cette stratégie (203.0.113.25) appartient au sous-réseau de l'adresse IP de l'interface Externe (203.0.113.2). Ce paramètre répond à la seconde exigence.

L'exemple de configuration comprend également une stratégie configurée de manière à gérer le NAT dynamique pour le trafic sortant du Serveur de Messagerie 2. Pour afficher la configuration de la stratégie du trafic sortant du Serveur de Messagerie 2 :

- Ouvrez la stratégie SMTP-out-MS_2.

- Cliquez sur l'onglet Avancé pour afficher la configuration de l'adresse IP source du NAT dynamique.

- Cliquez sur l'onglet Stratégie pour afficher la source et la destination du trafic géré par la stratégie.

L'adresse IP source définie dans ces deux stratégies entraîne les conséquences suivantes :

- Pour le trafic sortant du Serveur de Messagerie 1, modifiez l'adresse IP source de 10.0.2.25 vers 203.0.113.25.

- Pour le trafic sortant du Serveur de Messagerie 2, modifiez l'adresse IP source de 10.0.2.26 vers 203.0.113.26.

Résumé

Les actions NAT statique et dynamique et les stratégies de cette configuration agissent conjointement de manière à gérer la traduction des adresses des en-têtes de paquet IP pour le trafic entrant et sortant des deux serveurs de messagerie.

La combinaison des paramètres de configuration du NAT statique (SNAT) et du NAT dynamique (DNAT) entraîne les conséquences suivantes :

| Sens du trafic | Adresse IP Source | Adresse IP de Destination | Action NAT |

|---|---|---|---|

| Entrant vers Externe | 203.0.113.25 | Le SNAT remplace la destination par 10.0.2.25 | |

| Sortant depuis Externe | 10.0.2.25 | Le DNAT remplace la source par 203.0.113.25 | |

| Entrant vers Externe | 203.0.113.26 | Le SNAT remplace la destination par 10.0.2.26 | |

| Sortant depuis Externe | 10.0.2.26 | Le DNAT remplace la source par 203.0.113.26 |

Option 2 — Utiliser 1-to-1 NAT

Une autre méthode de configuration du NAT pour ces serveurs de messagerie consiste à utiliser 1-to-1 NAT au lieu du NAT statique et du NAT dynamique. Étant donné que 1-to-1 NAT gère à la fois le trafic entrant et sortant, moins d'étapes sont nécessaires pour configurer 1-to-1 NAT que le NAT statique et dynamique sur ces mêmes serveurs. L'exemple de fichier de configuration indiqué ici est nat_1-to-1_mail.xml.

Configuration de l'Interface Externe

La configuration de l'interface externe ne comprend pas deux adresses IP secondaires. Cette caractéristique diffère de la configuration de l'interface externe de l'Option 1. Il n'est pas nécessaire d'ajouter des adresses IP secondaires à l'interface externe avant de les configurer dans les paramètres 1-to-1 NAT.

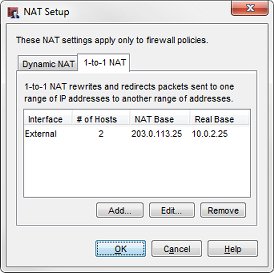

Configuration Réseau 1-to-1 NAT

Les paramètres réseau 1-to-1 NAT s'appliquent au trafic géré par toutes les stratégies de la configuration dont la case 1-to-1 NAT est cochées. L'exemple de configuration comprend une seule règle 1-to-1 NAT qui gère le NAT entrant et sortant des deux serveurs de messagerie.

Pour afficher les paramètres 1-to-1 NAT :

- Ouvrez l'exemple de fichier de configuration dans Policy Manager.

- Sélectionnez Réseau > NAT.

- Cliquez sur l'onglet 1-to-1 NAT.

Voici comment interpréter chaque colonne de cette configuration :

Interface

Cette action 1-to-1 NAT s'applique au trafic entrant et sortant de l'interface Externe.

Nb d'hôtes

Elle spécifie le nombre d'adresses IP auxquelles l'action 1-to-1 NAT s'applique. Dans ce cas, elle s'applique à 2 hôtes.

Base NAT

La Base NAT est l'adresse IP la plus faible de la plage d'adresses à traduire. La plage de la Base NAT est une série d'adresses IP consécutives jusqu'au Nombre d'Hôtes, l'adresse IP de la Base NAT spécifiée étant l'adresse la plus faible de la plage. Dans cet exemple, le Nombre d'Hôtes est égal à 2. La plage d'adresses de la Base NAT comprend donc les adresses suivantes :

203.0.113.25 — l'adresse IP publique du Serveur de Messagerie 1

203.0.113.26 — l'adresse IP publique du Serveur de Messagerie 2

Base réelle

La Base Réelle est l'adresse IP la plus faible de la plage d'adresses source à traduire. La plage de la Base Réelle est une série d'adresses IP consécutives jusqu'au Nombre d'Hôtes, l'adresse IP spécifiée étant l'adresse la plus faible de la plage. Dans cet exemple, le Nombre d'Hôtes est égal à 2. La plage d'adresses de la Base Réelle comprend donc les adresses suivantes :

10.0.2.25 — l'adresse IP privée du Serveur de Messagerie 1

10.0.2.26 — l'adresse IP privée du Serveur de Messagerie 2

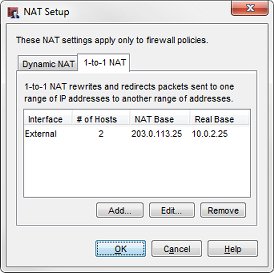

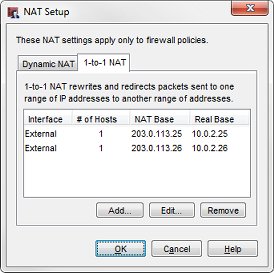

Dans cet exemple, nous pouvons configurer le mappage 1-to-1 NAT avec une plage d'adresses IP car les adresses IP publiques et privées des deux serveurs de messagerie sont consécutives. Lorsque nous définissons le mappage 1-to-1 NAT comme une plage, la Base Réelle et la Base NAT du Serveur de Messagerie 2 correspondent aux secondes adresses de cette plage.

Si les adresses IP publiques ou privées des serveurs n'étaient pas consécutives (par exemple, si l'adresses IP privée du Serveur de Messagerie 2 de cet exemple était 10.0.2.50), vous pourriez ajouter un mappage 1-to-1 NAT unique de manière à gérer le mappage NAT de chaque serveur.

Même si vos serveurs possèdent des adresses IP consécutives, il peut s'avérer utile de configurer le mappage 1-to-1 NAT sous la forme de deux mappages distincts dans un souci de clarté. Pour comparer, vous pouvez consulter la configuration 1-to-1 NAT du fichier de configuration (à gauche) côte à côte avec la configuration équivalente avec les mappages NAT séparés pour chaque hôte (à droite).

Que vous configuriez une règle 1-to-1 NAT s'appliquant à une plage d'adresses IP ou plusieurs règles 1-to-1 NAT séparées s'appliquant à chaque serveur, 1-to-1 NAT fonctionne de la même manière. Dans cet exemple, les conséquences de la configuration 1-to-1 NAT sont les suivantes :

1-to-1 NAT du Serveur de Messagerie 1 :

- Pour le trafic entrant de l'interface Externe, si l'adresse IP de destination est 203.0.113.25, la remplacer par 10.0.1.25.

- Pour le trafic sortant de l'interface Externe, si l'adresse IP de destination est 10.0.1.25, la remplacer par 203.0.113.25.

1-to-1 NAT du Serveur de Messagerie 2 :

- Pour le trafic entrant de l'interface Externe, si l'adresse IP de destination est 203.0.113.26, la remplacer par 10.0.1.26.

- Pour le trafic sortant de l'interface Externe, si l'adresse IP de destination est 10.0.1.26, la remplacer par 203.0.113.26.

Configuration de la stratégie

Le trafic SMTP entrant n'est pas autorisé par défaut. L'exemple de configuration comprend une stratégie Proxy SMTP visant à autoriser le trafic SMTP entrant vers les deux serveurs de messagerie. Les paramètres NAT par défaut de la stratégie de proxy SMTP activent 1-to-1 NAT. Il n'est donc pas nécessaire de modifier les paramètres NAT par défaut de la stratégie. Les règles 1-to-1 NAT et NAT dynamique sont activées par défaut dans toutes les stratégies. Les règles 1-to-1 NAT sont prioritaires sur les règles de NAT Dynamique si ces deux règles s'appliquent au trafic d'une stratégie.

Pour afficher la stratégie Proxy SMTP

- Modifiez la stratégie Proxy SMTP.

Cette stratégie envoie le trafic directement aux adresses IP publiques des serveurs de messagerie. Il s'agit des adresses IP de la Base NAT de la configuration 1-to-1 NAT. Contrairement à la stratégie du premier exemple de configuration, cette stratégie n'a pas besoin d'action SNAT, car 1-to-1 NAT se charge de la traduction des adresses.

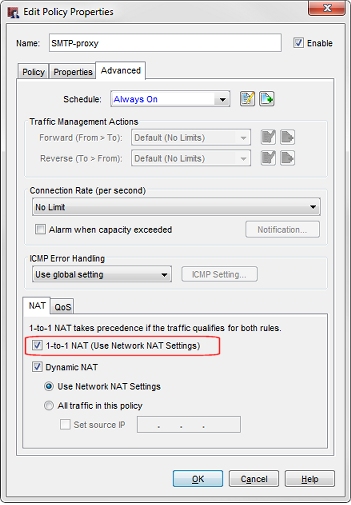

- Cliquez sur l'onglet Avancé pour afficher les paramètres NAT par défaut de la stratégie.

Vous pouvez observer que 1-to-1 NAT (Utiliser les Paramètres NAT du Réseau) est activé. Il s'agit de la configuration par défaut.

L'exemple de configuration comprend également une stratégie SMTP visant à gérer le trafic SMTP issu de Tout-Facultatif vers Externe. Cette stratégie est facultative, car la stratégie par défaut Sortant autorise également le trafic. La stratégie SMTP comme la stratégie Sortant activent 1-to-1 NAT par défaut. Il n'est donc pas nécessaire de modifier les paramètres NAT de la stratégie.

Autres considérations

Les paramètres 1-to-1 NAT que vous configurez sont activés par défaut dans toutes les stratégies. Si votre serveur de messagerie est également utilisé pour d'autres types de trafic sortant et que vous ne souhaitez pas que cet autre trafic fasse l'objet du mappage 1-to-1 NAT, veillez à désactiver 1-to-1 NAT dans l'onglet Avancé de la stratégie qui traite ce trafic. Par exemple, si votre serveur de messagerie est parfois utilisé pour effectuer des téléchargements FTP depuis un serveur externe et que vous ne souhaitez pas que le trafic FTP semble provenir de votre serveur de messagerie, supprimez les paramètres 1-to-1 NAT dans l'onglet Avancé de la stratégie FTP.

Résumé

La configuration 1-to-1 NAT offre une manière de configurer le NAT bidirectionnel à un seul endroit sans apporter de modifications aux paramètres NAT par défaut des stratégies, à moins de souhaiter désactiver 1-to-1 NAT pour un certain type de trafic.

- Pour le trafic entrant destiné à une adresse IP de destination de la Base NAT, 1-to-1 NAT remplace l'adresse IP de destination par l'adresse IP correspondante de la Base réelle.

- Pour le trafic sortant issu d'une adresse IP source de la Base Réelle, 1-to-1 NAT remplace l'adresse IP source par l'adresse IP correspondante de la Base NAT.

La configuration 1-to-1 NAT de cet exemple entraîne les conséquences suivantes :

| Sens du trafic | Adresse IP Source | Adresse IP de Destination | Action NAT |

|---|---|---|---|

| Entrant vers Externe | 203.0.113.25 | 1-to-1 NAT remplace la destination par 10.0.1.25 | |

| Sortant depuis Externe | 10.0.1.25 | 1-to-1 NAT remplace la source par 203.0.113.25 | |

| Entrant vers Externe | 203.0.113.26 | 1-to-1 NAT remplace la destination par 10.0.1.26 | |

| Sortant depuis Externe | 10.0.1.26 | 1-to-1 NAT remplace la source par 203.0.113.26 |

Conclusion

Dans cet exemple de configuration, le trafic issu d'un serveur de messagerie ou d'un utilisateur externe est adressé à l'adresse IP publique de l'un des serveurs de messagerie internes. Les actions NAT de la configuration remplacent automatiquement la destination par l'adresse IP interne du serveur. Pour le courrier envoyé par les serveurs de messagerie via l'interface externe, les actions NAT de la configuration remplacent automatiquement l'adresse IP source par l'adresse IP publique de chaque serveur.

Ces exemples de configuration ont illustré deux modes de configuration et démontré les capacités suivantes du NAT statique, du NAT dynamique et de 1-to-1 NAT :

- Le NAT statique gère le NAT entrant et le NAT dynamique gère le NAT dynamique. Utilisés conjointement, ils peuvent gérer le NAT dans les deux sens.

- 1-to-1 NAT gère la traduction d'adresses réseau entrante et sortante.

Vous pouvez utiliser l'une de ces options pour mettre en œuvre le NAT sur les serveurs de votre réseau.