Équilibrage de Charge de l'Interface Virtuelle BOVPN avec OSPF

Exemples de fichiers de configuration créés avec — WSM v11.12.1

Révision — 23/01/2018

Cas d'Utilisation

Dans cet exemple de configuration, une organisation possède des réseaux sur deux sites et utilise un Branch Office VPN pour les connecter. Afin d'augmenter le débit total entre les sites et améliorer la tolérance aux pannes de sa connexion VPN, elle souhaite mettre en place un deuxième tunnel VPN reliant les deux sites et équilibrer la charge des connexions via les deux tunnels VPN.

Cet exemple de configuration est fourni à titre indicatif. Des paramètres de configuration supplémentaires sont parfois nécessaires ou mieux adaptés à votre environnement réseau.

Présentation de la Solution

Une interface virtuelle BOVPN fournit un tunnel VPN sécurisé destiné au trafic entre les réseaux protégés par les deux Firebox. Vous pouvez configurer une seconde interface virtuelle BOVPN pour envoyer le trafic via une seconde interface externe. Cet exemple de configuration illustre la configuration de deux interfaces BOVPN virtuelles entre deux sites et l'utilisation d'OSPF de manière à équilibrer la charge des connexions transitant via les deux tunnels VPN à priorité égale.

Exigences

Pour le bon fonctionnement de l'équilibrage de charge de la connexion BOVPN virtuelle décrite dans cet exemple, chaque Firebox doit exécuter Fireware v11.9 ou une version ultérieure et posséder deux interfaces externes.

Fonctionnement

OSPF prend en charge l'équilibrage de charge ECMP (equal cost multipath). Si plusieurs routes vers la même destination présentent la même métrique de route, OSPF utilise ECMP de manière à répartir uniformément le trafic sur ces différentes routes en fonction des adresses IP source et de destination ainsi que du nombre de connexions actuellement utilisées par chaque route. Dans cet exemple de configuration, deux interfaces virtuelles BOVPN sont configurées entre deux Firebox. Chaque VPN utilise une interface externe distincte. Les deux périphériques utilisent OSPF de manière à échanger des informations à propos des routes vers leurs réseaux locaux via les deux tunnels. Étant donné que les connexions point à point via chaque tunnel présentent la même métrique, OSPF équilibre la charge du trafic via les deux tunnels à priorité égale.

Avec cette configuration :

- Chaque Firebox utilise OSPF de manière à propager les routes vers les réseaux locaux via deux interfaces BOVPN virtuelles.

- Lorsque les deux tunnels VPN sont disponibles, OSPF utilise ECMP de manière à équilibrer la charge des connexions des deux tunnels VPN.

- Si une interface externe ou un tunnel est indisponible, OSPF envoie automatiquement l'ensemble du trafic via l'autre tunnel BOVPN.

Exemple

Pour illustrer ce cas d'utilisation, nous présentons l'exemple d'une organisation possédant des Firebox sur deux de ses sites, Hambourg et Berlin. Cet exemple illustre la configuration des deux tunnels VPN et de l'équilibrage de charge du trafic via les deux tunnels à priorité égale.

Topologie

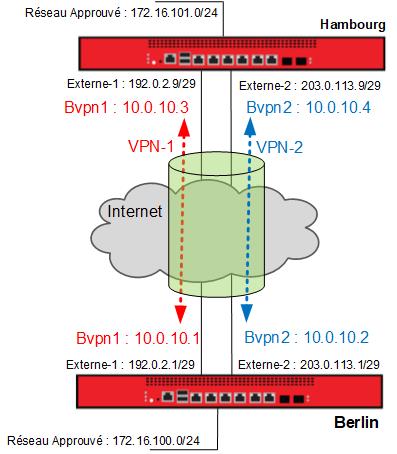

Cet exemple de configuration comprend les adresses IP du diagramme suivant.

Configuration réseau

Adresses IP de chaque site de cette configuration :

| Interface Firebox | Berlin | Hambourg |

|---|---|---|

| Externe-1 | Adresse IP : 192.0.2.1/29 Passerelle par défaut : 192.0.2.6 |

Adresse IP : 192.0.2.9/29 Passerelle par défaut : 192.0.2.14 |

| Externe-2 | Adresse IP : 203.0.113.1/29 Passerelle par défaut : 203.0.113.6 |

Adresse IP : 203.0.113.9/29 |

| réseau approuvé |

172.16.100.0/24 |

172.16.101.0/24 |

Les détails de chaque fichier de configuration sont décrits à la section suivante.

Exemples de Fichiers de Configuration

À titre de référence, nous avons joint des exemples de fichiers de configuration à ce document. Vous pouvez ouvrir ces fichiers de configuration avec Policy Manager pour les examiner en détail. Vous trouverez deux exemples de fichiers de configuration (un pour chaque site de l'exemple).

| Nom du Fichier de Configuration | Description |

|---|---|

| Berlin.xml | Firebox de Berlin |

| Hamburg.xml | Firebox de Hambourg |

Explication de la Configuration

Configuration Multi-WAN

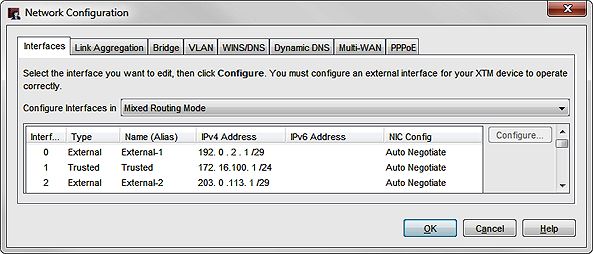

Le Firebox de Berlin possède deux interfaces externes, Externe-1 et Externe-2, ainsi qu'une interface approuvée.

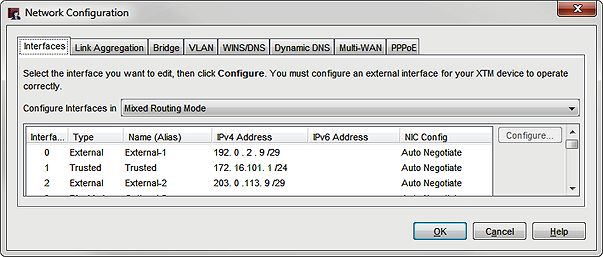

Le Firebox de Hambourg possède deux interfaces externes, Externe-1 et Externe-2, ainsi qu'une interface approuvée.

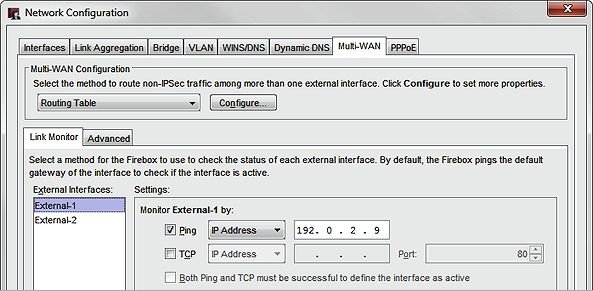

Ces deux Firebox sont configurés de manière à utiliser la méthode multi-WAN de la Table de Routage. La méthode multi-WAN contrôle l'équilibrage de charge du trafic non IPSec acheminé via les interfaces externes. Les paramètres multi-WAN n'autorisent pas l'équilibrage de charge du trafic IPSec via le tunnel. L'équilibrage de charge du trafic transitant par le tunnel est une fonction d'OSPF décrite à la section suivante.

Dans cet exemple de configuration multi-WAN, chaque Firebox utilise l'adresse IP externe du périphérique homologue en tant que cible du ping de surveillance de la liaison de chaque interface externe. La cible du ping n'est pas nécessaire ; nous vous recommandons néanmoins de configurer une cible de surveillance de liaison fiable chaque fois que vous configurez multi-WAN.

Configuration du réseau privé VPN (Virtual Private Network)

Ces exemples de configuration comprennent deux interfaces BOVPN virtuelles destinées aux connexions VPN entre chaque site.

Pour afficher les interfaces BOVPN virtuelles :

- Ouvrez l'exemple de fichier de configuration dans Policy Manager.

- Sélectionnez VPN > Interfaces Virtuelles BOVPN.

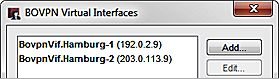

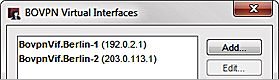

Chaque périphérique possède deux interfaces BOVPN virtuelles. Chaque interface virtuelle BOVPN est nommée de manière à refléter l'emplacement du périphérique distant ainsi que l'interface externe local qu'elle utilise.

Interfaces virtuelles BOVPN

Chaque Firebox possède deux interfaces BOVPN virtuelles.

Le Firebox de Berlin possède deux interfaces BOVPN virtuelles :

- BovpnVif.Hamburg-1 — Utilise l'interface Externe-1

- BovpnVif.Hamburg-2 — Utilise l'interface Externe-2

Le Firebox de Hambourg possède deux interfaces virtuelles BOVPN :

- BovpnVif.Berlin-1 — Utilise l'interface Externe-1

- BovpnVif.Berlin-2 — Utilise l'interface Externe-2

Pour chaque interface virtuelle BOVPN, l'identifiant de la passerelle distante est une adresse IP externe du Firebox homologue.

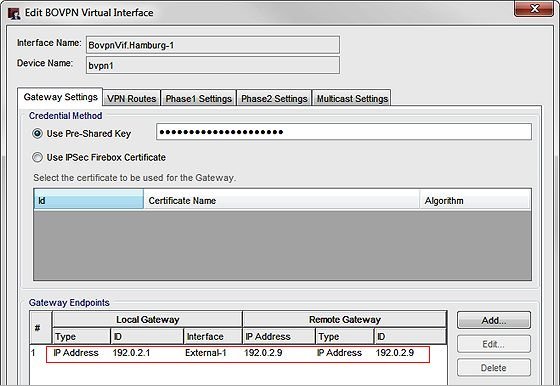

Configuration VPN-1 du Firebox de Berlin

Sur le Firebox de Berlin, BovpnVif.Hamburg-1 utilise l'interface externe Externe-1 pour se connecter à la passerelle distante du Firebox de Hambourg.

Dans l'onglet Paramètres de la Passerelle :

- L'Identifiant de la Passerelle Locale est défini comme l'adresse IP de l'interface locale Externe-1, 192.0.2.1

- L'Interface est définie comme Externe-1.

- L'Adresse IP et l'Identifiant de la Passerelle Distante sont définis comme l'adresse IP de l'interface externe du Firebox de Hambourg, 192.0.2.9.

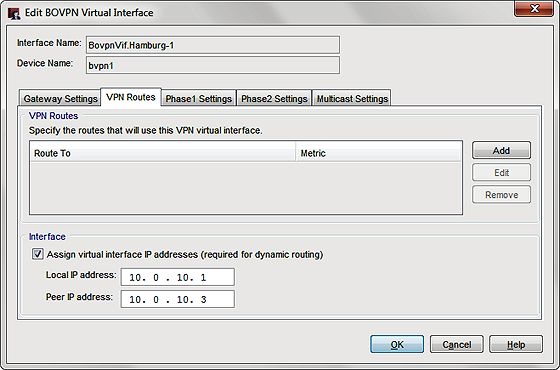

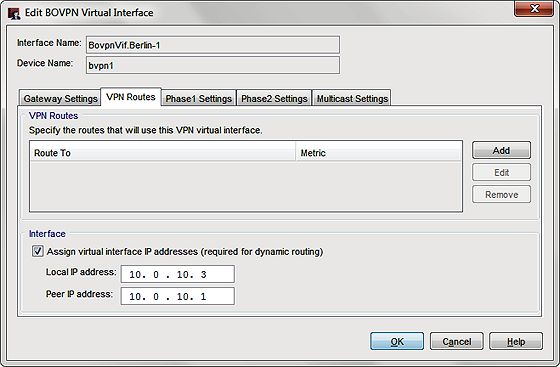

Pour configurer le routage dynamique via une interface virtuelle BOVPN, vous souhaitez configurer les adresses IP de l'interface virtuelle dans l'onglet Routes VPN.

Dans l'onglet Routes VPN, les adresses IP virtuelles sont définies comme suit :

- Adresse IP Locale : 10.0.10.1

- Adresse IP de l'homologue : 10.0.10.3

Dans cet exemple, les adresses IP des interfaces virtuelles utilisées pour les deux tunnels appartiennent au sous-réseau 10.0.10.0/24. Ce sous-réseau est utilisé dans la configuration OSPF de manière à définir un réseau point à point.

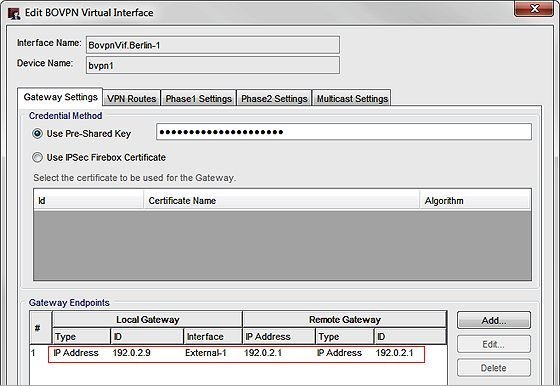

Configuration VPN-1 du Firebox de Hambourg

Sur le Firebox de Hambourg, BovpnVif.Berlin-1 utilise l'interface externe Externe-1 pour se connecter à la passerelle distante du Firebox de Berlin.

Dans l'onglet Paramètres de la Passerelle :

- L'Identifiant de la Passerelle Locale est défini comme l'adresse IP de l'interface locale Externe-1, 192.0.2.9

- L'Interface est définie comme Externe-1.

- L'Adresse IP et l'Identifiant de la Passerelle Distante sont définis comme l'adresse IP de l'interface externe du Firebox de Berlin, 192.0.2.1.

Une adresse IP locale et une adresse IP de l'homologue sont configurées dans l'onglet Routes VPN. Ces adresses IP sont utilisées dans la configuration OSPF de manière à définir un réseau point à point. Ces adresses IP doivent être l'opposé des adresses configurées pour ce tunnel sur le Firebox homologue.

Dans l'onglet Routes VPN, les adresses IP virtuelles sont définies comme suit :

- Adresse IP locale : 10.0.10.3

- Adresse IP de l'homologue : 10.0.10.1

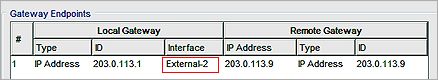

Configuration VPN-2 du Firebox de Berlin

La seconde interface virtuelle BOVPN de chaque dispositif est configurée de manière très similaire. Néanmoins, les points de terminaison de la passerelle spécifient la seconde interface (Externe-2) et utilisent les adresses IP de la seconde interface externe de chaque périphérique comme points de terminaison locaux et de la passerelle distante.

Dans l'onglet Paramètres de la Passerelle :

- L'Identifiant de la Passerelle Locale est défini comme l'adresse IP de l'interface locale Externe-2, 203.0.113.1

- L'Interface est définie comme Externe-2.

- L'Adresse IP et l'Identifiant de la Passerelle Distante sont définis comme l'adresse IP de l'interface externe-2 du Firebox de Hambourg, 203.0.113.9.

Dans l'onglet Routes VPN, les adresses IP virtuelles sont définies comme suit :

- Adresse IP locale : 10.0.10.4

- Adresse IP de l'homologue : 10.0.10.2

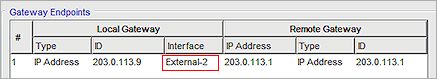

Configuration VPN-2 du Firebox de Hambourg

Dans l'onglet Paramètres de la Passerelle :

- L'Identifiant de la Passerelle Locale est défini comme l'adresse IP de l'interface locale Externe-2, 203.0.113.9

- L'Interface est définie comme Externe-2.

- L'Adresse IP et l'Identifiant de la Passerelle Distante sont définis comme l'adresse IP de l'interface externe-2 du Firebox de Hambourg, 203.0.113.2.

Dans l'onglet Routes VPN, les adresses IP virtuelles sont définies comme suit :

- Adresse IP locale : 10.0.10.2

- Adresse IP de l'homologue : 10.0.10.4

Ces adresses IP sont l'opposé des adresses configurées pour ce tunnel sur le Firebox homologue.

Configuration du routage dynamique

Dans l'exemple de configuration du routage dynamique :

- Le router-id défini est l'adresse IP de l'interface approuvée.

- Toutes les interfaces sont passives, à l'exception des deux interfaces virtuelles BOVPN, bvpn1 et bvpn2.

- Chaque Firebox annonce 10.0.10.0/24, le sous-réseau utilisé pour les réseaux point à point transitant par chaque tunnel.

- Les adresses IP locales et des homologues des deux interfaces virtuelles BOVPN appartiennent à ce sous-réseau.

- Chaque Firebox annonce son propre réseau approuvé :

- Le Firebox de Berlin annonce 172.16.100.0/24

- Le Firebox de Hambourg annonce 172.16.101.0/24

Configuration du routage dynamique sur le Firebox de Berlin :

router ospf

ospf router-id 172.16.100.1

! Tout exclure à l'exception des interfaces bvpn

passive-interface default

pas d'interface-passive bvpn1

no passive-interface bvpn2

! réseaux à annoncer dans la zone OSPF 0.0.0.0

! réseaux Point à Point bvpn

network 10.0.10.0/24 area 0.0.0.0

! réseau approuvé

network 172.16.100.0/24 area 0.0.0.0

Configuration du routage dynamique sur le Firebox de Hambourg :

router ospf

ospf router-id 172.16.101.1

! Tout exclure à l'exception des interfaces bvpn

passive-interface default

pas d'interface-passive bvpn1

no passive-interface bvpn2

! réseaux à annoncer dans la zone OSPF 0.0.0.0

! réseaux Point à Point bvpn

network 10.0.10.0/24 area 0.0.0.0

! réseau approuvé

network 172.16.101.0/24 area 0.0.0.0

Routes Dynamiques

Après avoir enregistré la configuration sur les deux Firebox, les routes se propagent via le tunnel de chaque périphérique. Avec cette configuration, chaque périphérique possède deux routes vers le réseau approuvé distant. Les deux routes présentent la même métrique et utilisent une interface virtuelle distincte. Une fois les tunnels établis entre les deux périphériques, vous pouvez consulter les routes apprises dans le Rapport d'État.

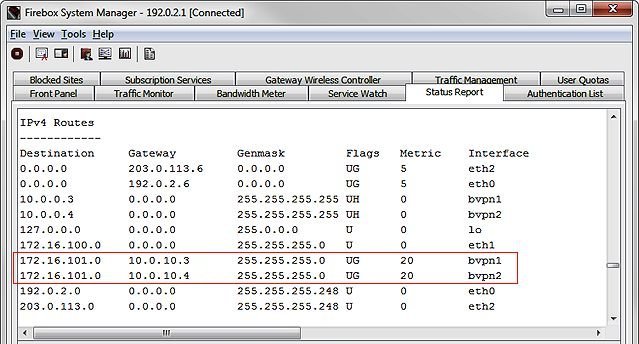

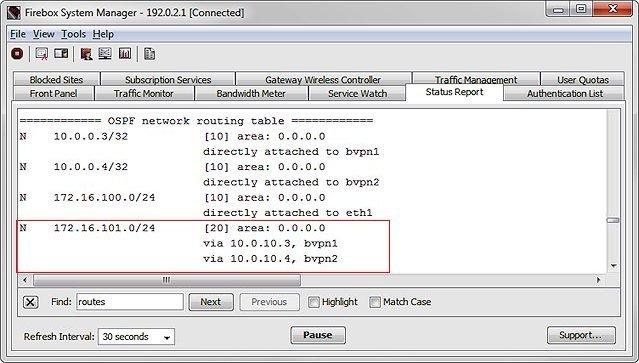

Routes sur le Firebox de Berlin

La section Routes IPv4 du Rapport d'État du Firebox de Berlin indique les deux routes vers le réseau approuvé du réseau approuvé de Hambourg, l'une transitant par bvpn1 et l'autre par bvpn2.

La table de routage réseau OSPF indique les deux routes transitant par chaque interface virtuelle BOVPN.

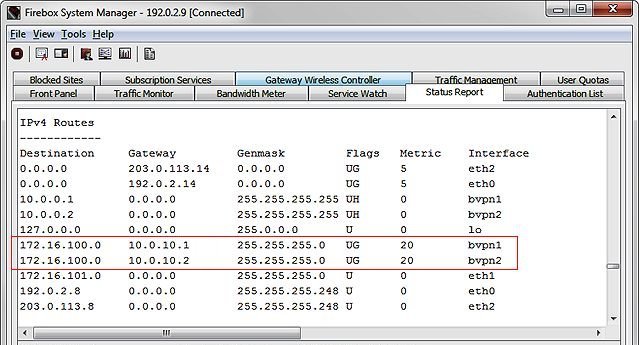

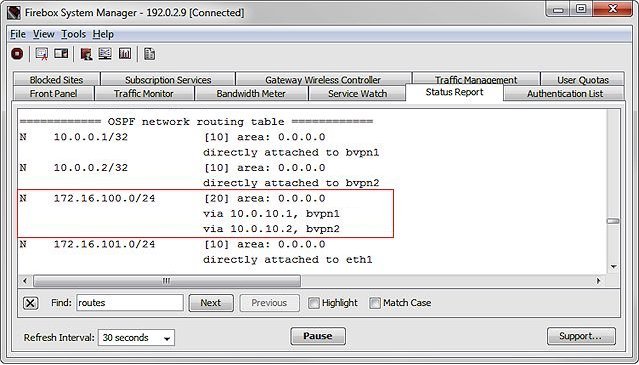

Routes sur le Firebox de Hambourg

Sur le Firebox de Hambourg, la table Routes IPv4 indique deux routes vers le réseau approuvé du Firebox de Berlin.

La table de routage réseau OSPF indique les deux routes transitant par chaque interface virtuelle BOVPN.

Surveiller l'Équilibrage de Charge VPN

Firebox System Manager vous permet de surveiller l'équilibrage de charge des deux tunnels VPN. Les images ci-dessous illustrent un exemple d'équilibrage de charge surveillé depuis le Firebox de Berlin.

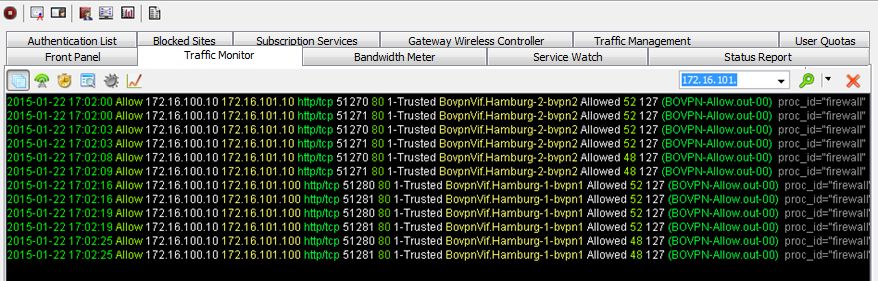

L'onglet Trafic Monitor vous permet d'observer que les deux tunnels VPN sont utilisés pour les connexions à partir de différents clients.

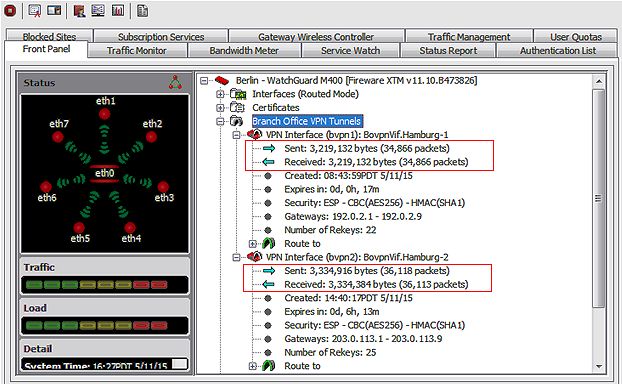

L'onglet Panneau Avant vous permet de surveiller les statistiques de trafic des deux interfaces VPN de manière à consulter le trafic dont la charge est équilibrée via les deux tunnels.

Conclusion

Cet exemple de configuration illustre comment configurer OSPF afin de mette en œuvre un équilibrage de charge via deux interfaces virtuelles BOVPN. Ce type de configuration assure la redondance de la connexion sécurisée entre deux réseaux ainsi que l'équilibrage de charge du trafic VPN IPSec transitant par deux interfaces externes. Vous pouvez étendre cette configuration de manière à équilibrer la charge des connexions transitant via plus de deux tunnels VPN si les deux périphériques sont équipés d'interfaces externes supplémentaires.

Pour de plus amples informations concernant la configuration des interfaces BOVPN virtuelles et du routage dynamique, consultez l'Aide de Fireware.