Architecture Branch Office VPN Centralisée (Hub and spoke)

Exemples de fichiers de configuration créés avec — WSM v11.10.1

Révision — 23/01/2018

Cas d'Utilisation

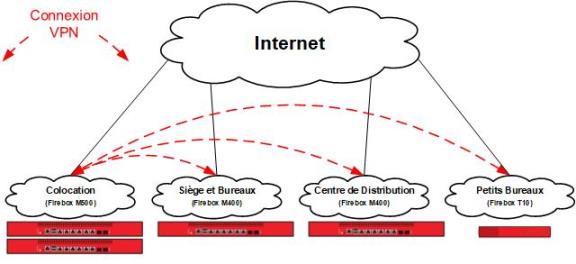

Dans cet exemple de configuration, une organisation possédant plusieurs sites de différentes tailles désire interconnecter les réseaux sur chaque site. L'organisation souhaite pouvoir accéder à ses données et les contrôler depuis un emplacement central. Elle peut également souhaiter disposer d'un emplacement fiable et central destiné à ses ressources, ou exécuter des processus d'entreprise exigeant une architecture centralisée.

Cet exemple de configuration est fourni à titre indicatif. Des paramètres de configuration supplémentaires sont parfois nécessaires ou mieux adaptés à votre environnement réseau.

Présentation de la Solution

Dans une configuration VPN centralisée, également appelée hub and spoke, tous les tunnels VPN convergent au même emplacement. Elle peut être utilisée pour disposer d'une visibilité et d'un contrôle globaux sur les données à partir d'un emplacement central. Cette solution peut préserver la disponibilité des ressources, car toutes les ressources partagées peuvent être placées à un emplacement fiable et bien géré.

Cette configuration s'appuie fortement sur l'emplacement central, car il constitue le point de panne unique des tunnels VPN. Si l'organisation ajoute d'autres emplacements distants, il peut être nécessaire d'augmenter la capacité de l'emplacement central. Si les ressources réseau sont principalement dispersées sur les sites distants, une architecture décentralisée peut constituer une meilleure solution.

Fonctionnement

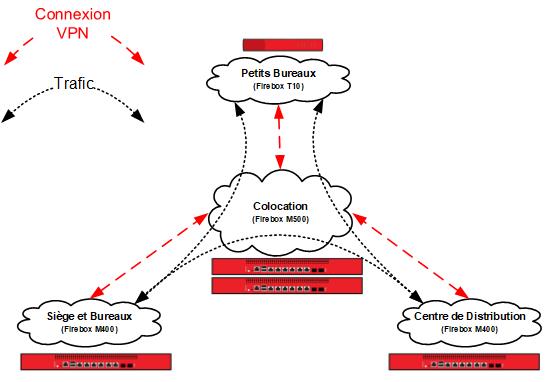

Le Firebox de l'emplacement central fait office de passerelle principale des tunnels VPN des sites réseau distants. L'emplacement central reçoit toutes les données transférées entre les sites. Si l'emplacement central reçoit du trafic non destiné à l'une des ressources, le périphérique de l'emplacement central le redirige vers le tunnel correspondant à sa destination. Cette fonction se nomme « commutation de tunnels ».

Exigences

Un emplacement central fiable

L'emplacement central traite l'agrégat de l'ensemble des connexions VPN. L'ensemble du trafic VPN dépend de la disponibilité de ce site.

Bande passante suffisante

Les tunnels commutés nécessitent de la bande passante à la source, la destination et l'emplacement central. Comme indiqué sur le diagramme précédent, le Petit Bureau qui reçoit le trafic du Siège utilise la bande passante montante du siège, la bande passante montante et descendante de Colocation et la bande passante descendante du Petit Bureau. En raison de la bande passante consommée par le chiffrement et l'encapsulation, la bande passante VPN mesurée est inférieure à la vitesse de la liaison.

Un Firebox adapté à chaque emplacement

Les fonctionnalités du Firebox varient en fonction du modèle. Pour les configurations VPN, vous devez tenir compte du débit VPN et de la capacité du tunnel de chaque modèle. L'environnement réseau, les options de configuration et d'autres facteurs peuvent également vous aider à déterminer le modèle le plus adapté à chaque site.

Le débit VPN correspond à la quantité de données ayant transité par le VPN par seconde. L'emplacement central traite deux fois le trafic commuté.

Le nombre de tunnels VPN est déterminé par le nombre de réseaux connectés (configurés dans les routes de tunnel). Pour les bureaux, il s'agit généralement du nombre de réseaux locaux multiplié par le nombre de réseaux distants. Pour l'emplacement central, il s'agit de la somme du nombre de tunnels des autres sites.

Pour de plus amples informations concernant le débit VPN et la capacité du tunnel Branch Office VPN de chaque modèle de Firebox, consultez les fiches techniques produits : http://www.watchguard.com/wgrd-resource-center/product-resources

Exemple de Configuration

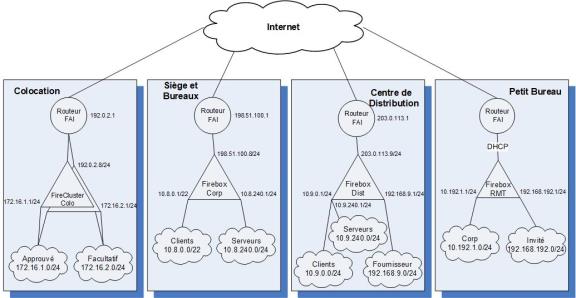

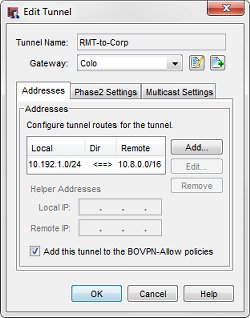

Pour illustrer ce cas d'utilisation, nous présentons un exemple d'organisation possédant quatre sites : un centre de colocation (Colo), un siège (Corp), un centre de distribution (Dist) et un petit bureau (RMT). Vous pouvez également faire évoluer cette solution de manière à prendre en charge d'autres bureaux, centres de distribution et petits bureaux.

Topologie

Adresses IP des sites de cette configuration :

| Colo | Corp | Dist | RMT | |

|---|---|---|---|---|

| Adresse IP de l'interface externe | 192.0.2.8/24 | 198.51.100.8/24 | 203.0.113.9/24 | DHCP |

| Adresse IP de la passerelle par défaut | 192.0.2.1 | 198.51.100.1 | 203.0.113.1 | DHCP |

| Réseau privé alloué au site | 172.16.0.0/16 | 10.8.0.0/16 | 10.9.0.0/16 | 10.192.1.0/24 |

| Réseau non routé alloué au site | S/O | S/O | 192.168.9.0/24 | 192.168.192.0/24 |

Exemples de Fichiers de Configuration

À titre de référence, nous avons joint des exemples de fichiers de configuration à ce document. Vous pouvez ouvrir ces exemples de fichiers de configuration avec Policy Manager pour les examiner en détail. Vous trouverez quatre exemples de fichiers de configuration (un pour chaque site de l'exemple).

| Nom du Fichier de Configuration | Description |

|---|---|

| Centralized-Colo.xml | Emplacement central des VPN, le centre de colocation |

| Centralized-Corp.xml | Le siège de la société |

| Centralized-Dist.xml | Un centre de distribution |

| Centralized-RMT.xml | Un petit bureau |

Explication de la Configuration

Passerelles Branch Office VPN

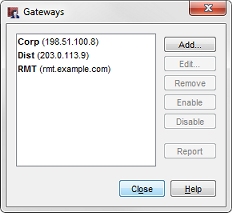

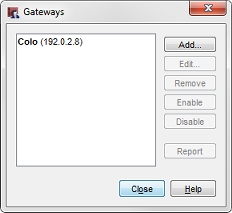

Ces exemples de fichiers de configuration contiennent les passerelles Branch Office VPN des connexions VPN entre le Firebox de Colocation et ceux des autres sites.

Pour afficher les passerelles Branch Office VPN :

- Ouvrez la configuration du Firebox dans Policy Manager.

- Sélectionnez VPN > Passerelles Branch Office.

La configuration Colo compte trois passerelles, une pour chaque autre site. Sur chacun des autres sites, la configuration possède une seule passerelle vers le site Colo.

Tunnels Branch Office VPN

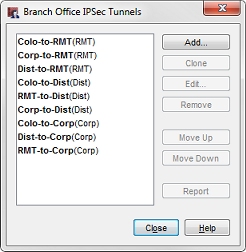

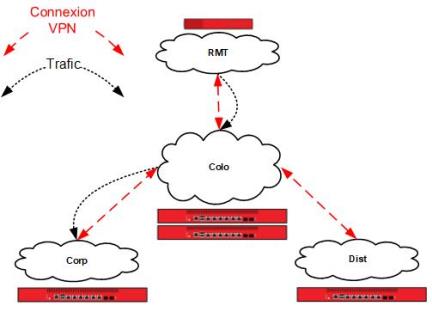

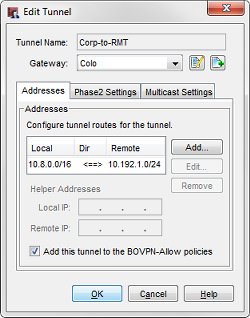

Les exemples de fichiers de configuration contiennent également des tunnels Branch Office définis pour les routes entre les réseaux sur chaque site.

Pour afficher les tunnels Branch Office VPN :

- Ouvrez la configuration du Firebox dans Policy Manager.

- Sélectionnez VPN > Tunnels Branch Office.

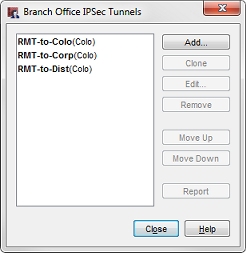

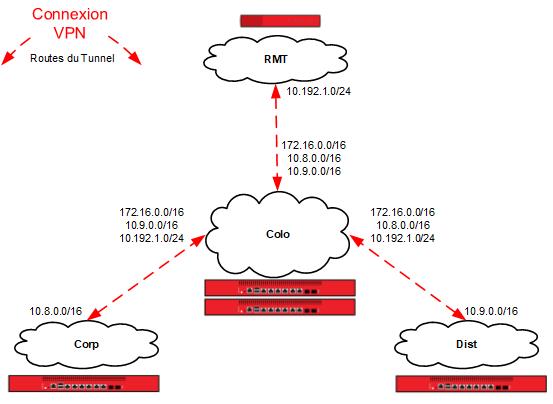

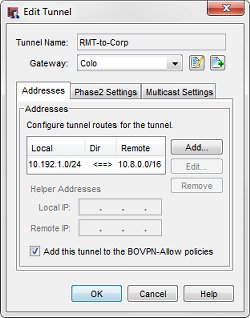

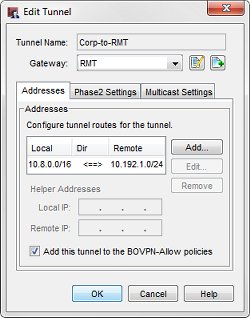

Vous pouvez observer que la configuration de la colocation (Colo) présente neuf tunnels et que celle du petit bureau (RMT) en possède trois.

Le petit bureau doit définir des tunnels uniquement pour les routes de ses réseaux locaux vers les réseaux distants, mais le site de colocation doit présenter des tunnels définis pour tous les réseaux interconnectés. Dans les exemples de fichiers de configuration, chaque tunnel est nommé de manière à représenter les réseaux locaux et distants qu'il gère. L'identificateur entre parenthèses est la passerelle utilisée par le tunnel.

Les routes de tunnel ont été définies avec les sous-réseaux alloués à chaque site au lieu des réseaux individuels définis pour le site. Dans cette configuration, le petit bureau (RMT) nécessite uniquement trois routes, contre six routes de tunnel pour atteindre les réseaux approuvés et facultatifs de chacun des autres sites. Les nouveaux réseaux de cette allocation établis sur chaque site sont acheminés via le Branch Office VPN existant. Pour un contrôle granulaire sur les tunnels VPN, vous pouvez définir individuellement chaque type de réseau au prix de routes de tunnel et de tâches administratives supplémentaires.

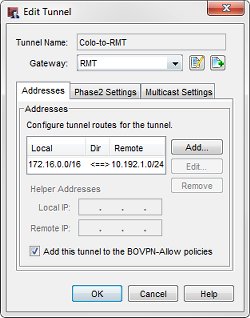

Par exemple, les routes de tunnel Colo-vers-RMT et RMT-vers-Colo utilisent l'adresse IP du sous-réseau 172.16.0.0/16 comme adresse du réseau Colo. Ces tunnels peuvent ainsi gérer l'ensemble du trafic entre le réseau du petit bureau (RMT) et le réseau approuvé (172.16.1.0) et le réseau facultatif (172.16.2.0) de Colo.

Lorsque vous observez les routes de tunnel, rappelez-vous que les paires « local-distant » sont définies du point de vue des deux réseaux de points de terminaison du trafic du tunnel. Dans certains cas, l'adresse locale d'une route de tunnel VPN correspond à l'adresse réseau d'un autre site connecté. Par exemple dans la configuration Colo, la route de tunnel Corp-à-RMT utilise l'adresse IP du réseau approuvé de Corp en tant que local, même si elle ne se situe pas physiquement sur le site Colo.

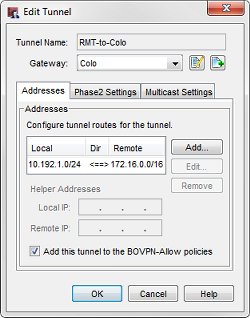

Ce diagramme indique l'ensemble des adresses IP locales et distantes des routes de tunnel configurées entre chaque site.

Commutation de Tunnels d'une Action

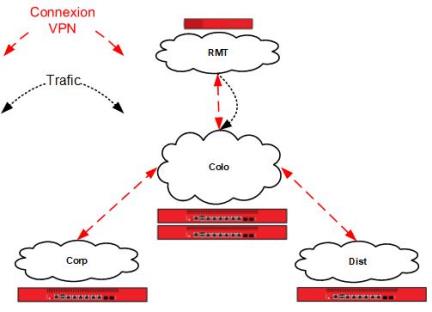

Nous pouvons maintenant utiliser l'exemple de configuration pour suivre le cheminement d'un paquet lorsqu'un utilisateur d'un site établit une connexion à une ressource d'un autre site via des tunnels commutés.

Un utilisateur du petit bureau (10.192.0.100) tente de se connecter à une ressource du siège de la société (10.8.240.80). Le paquet atteint d'abord le Firebox RMT. Le Firebox RMT détermine que la destination du paquet est disponible via le tunnel RMT-vers-Corp vers la passerelle Colo.

Le Firebox RMT envoie ce paquet via le tunnel RMT-vers-Corp (Colo).

Le Firebox Colo reçoit ce trafic identifié comme membre du tunnel Corp-vers-RMT (RMT) dans la configuration locale. L'adresse IP du réseau local de cette route de tunnel dans le fichier de configuration Colo est locale au site Corp, non au site Colo.

Le Firebox RMT détermine que la destination du paquet déchiffré est disponible via le tunnel RMT-vers-Corp (Corp) vers la passerelle Colo.

Le Firebox Colo commute le trafic du tunnel Corp-vers-RMT (RMT) vers le tunnel RMT-vers-Corp (Corp).

Le Firebox Corp reçoit ce trafic identifié comme membre du tunnel Corp-vers-RMT (Colo) et transmet le paquet déchiffré à sa destination, un serveur du réseau local du siège de la société.

Conclusion

Cet exemple de configuration illustre comment configurer la commutation de tunnels dans une topologie réseau hub and spoke de manière à router le trafic VPN entre des sites qui ne sont pas directement interconnectés. Ce type de configuration convient le mieux aux organisations possédant plusieurs sites et dont la plupart des ressources réseau se trouvent à un emplacement central. La configuration décrite ici peut être étendue de manière à prendre en charge d'autres sites distants.

Cet exemple de configuration illustre également comment utiliser les adresses IP de sous-réseau de la configuration de la route de tunnel de manière à réduire le nombre de tunnels à configurer pour connecter les réseaux privés de chaque site.

Pour de plus amples informations concernant la configuration des paramètres Branch Office VPN, consultez l'Aide de Fireware.