Rubriques Connexes

À propos de Single Sign-On pour RADIUS

RADIUS est un protocole de client-serveur pour l'authentification des utilisateurs. Pour l'authentification RADIUS, soit les utilisateurs renseignent leur nom d'utilisateur et leur mot de passe, soit leurs périphériques sont munis d'un certificat numérique. Si vous utilisez RADIUS pour l'authentification des utilisateurs aux points d'accès sans fil ou à d'autres clients RADIUS et que vos stratégies de pare-feu restreignent le trafic sortant à certains utilisateurs ou groupes, vos utilisateurs doivent se reconnecter manuellement pour s'authentifier sur le Firebox avant de pouvoir accéder aux ressources du réseau ou à Internet. Pour simplifier la procédure de connexion des utilisateurs, vous pouvez utiliser le Single Sign-On de RADIUS (RSSO) pour authentifier automatiquement les utilisateurs lorsqu'ils s'authentifient sur un client RADIUS. Avec le SSO de RADIUS, vos utilisateurs sur les réseaux approuvés ou facultatifs entrent leurs informations d'identification une seule fois (au moment où ils se connectent à leur point d'accès sans fil ou autre client RADIUS), puis ils sont automatiquement authentifiés sur votre Firebox.

Le SSO de RADIUS ne nécessite pas d'activer l'authentification RADIUS sur le Firebox. Pour le SSO de RADIUS, les utilisateurs s'authentifient au moyen d'un client RADIUS distinct, en général un point d'accès sans fil sur votre réseau interne. Étant donné que le client RADIUS communique avec le serveur RADIUS pour authentifier les utilisateurs, il n'est pas nécessaire d'activer l'authentification RADIUS sur le Firebox. Le serveur RADIUS indique au Firebox lorsqu'un utilisateur s'est authentifié, le Firebox créant automatiquement pour l'utilisateur une session pare-feu.

Exigences pour le SSO de RADIUS

Vous pouvez utiliser le Single Sign-On de RADIUS avec un point d'accès sans fil ou d'autres clients RADIUS qui contiennent les informations requises dans les messages de comptabilité RADIUS. Pour que le SSO de RADIUS fonctionne, il faut que les messages de comptabilité RADIUS de Démarrage, Arrêt et Mise à jour Provisoire envoyés par le client RADIUS contiennent les attributs suivants :

- Nom de l'Utilisateur — Le nom de l'utilisateur authentifié

- Adresse IP Mise en Trame — L'adresse IP client de l'utilisateur authentifié

Les périphériques WatchGuard AP qui utilisent la dernière version du microprogramme AP répondent à ces exigences. Les autres points d'accès sans fil qui répondent à ces exigences devraient aussi fonctionner correctement pour le SSO de RADIUS.

Certains points d'accès n'attribuent pas l'adresse IP client tant que l'utilisateur ne s'est pas authentifié. Le message comptable Démarrage peut ne pas contenir l'attribut Adresse IP Mise en Trame pour ces points d'accès. Une fois que l'utilisateur s'est authentifié, le point d'accès envoie immédiatement un message comptable Mise à jour Provisoire qui contient l'attribut Adresse IP Mise en Trame. Même si le message Démarrage n'inclut pas l'attribut Adresse IP Mise en Trame, le SSO de RADIUS fonctionne correctement.

Comptabilité Proxy

Pour configurer une comptabilité proxy RADIUS dans Microsoft Windows Server, consultez la documentation Microsoft :

- Liste de vérification : Configurer NPS comme un Proxy RADIUS — Microsoft Windows Server 2012 et 2012 R2

- Planifier NPS comme un proxy RADIUS — Microsoft Windows Server 2016

Comment fonctionne le SSO de RADIUS

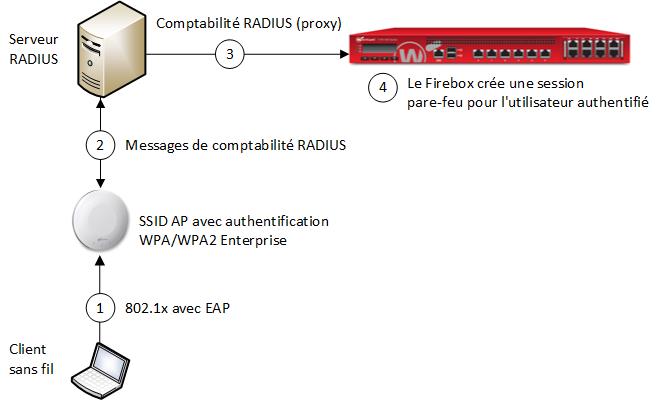

Lorsqu'un utilisateur se connecte et s'authentifie à un client RADIUS, tel qu'un point d'accès sans fil, le client RADIUS envoie des messages comptables au serveur RADIUS. Le serveur RADIUS envoie ces messages comptables au Firebox et le Firebox crée pour l'utilisateur une session pare-feu à l'adresse IP client spécifiée. Lorsque l'utilisateur se déconnecte, le serveur RADIUS envoie un message comptable au Firebox qui supprime la session de l'utilisateur.

Le Single Sign-On de RADIUS avec un périphérique WatchGuard AP

Si le client sans fil utilise l'authentification WPA/WPA2 sur un point d'accès sans fil :

- Le client sans fil envoie les informations d'identification de l'utilisateur au point d'accès.

- Le point d'accès et le serveur RADIUS créent la session de l'utilisateur.

- Le point d'accès envoie un message Demande d'Accès au serveur RADIUS avec les informations d'identification de l'utilisateur.

- Le serveur RADIUS traite la requête et envoie un message Accès Accepté ou Accès Refusé au point d'accès.

- Lorsque le point d'accès reçoit un message Accès Accepté, la session de l'utilisateur est créée.

- Le périphérique AP envoie au serveur RADIUS des messages comptables RADIUS de Démarrage.

- Le point d'accès envoie un message Demande d'Accès au serveur RADIUS avec les informations d'identification de l'utilisateur.

- Le serveur RADIUS envoie au Firebox les messages comptables RADIUS de Démarrage avec le nom d'utilisateur et l'adresse IP.

- Lorsque le Firebox reçoit des messages comptables de Démarrage avec le nom d'utilisateur et l'adresse IP client, il crée pour l'utilisateur une session pare-feu.

Pour maintenir la session pare-feu :

- Pendant que l'utilisateur est connecté, le périphérique AP envoie au serveur RADIUS des messages comptables de Mise à Jour Provisoire.

- Le serveur RADIUS envoie au Firebox des messages de Mise à Jour Provisoire.

- Si le Firebox reçoit un message de Mise à Jour Provisoire pour une session qui a expiré, le Firebox recrée la session pare-feu.

Lorsqu'un client sans fil se déconnecte d'un périphérique AP sans fil :

- Le périphérique AP envoie au serveur RADIUS un message comptable d'Arrêt.

- Le serveur RADIUS envoie au Firebox le message comptable d'Arrêt.

- Le Firebox supprime la session pare-feu de l'utilisateur.

Session de SSO de RADIUS et Délais d'Inactivité

Le Firebox peut fermer une session pare-feu en fonction de la session et des délais d'inactivité spécifiés dans la configuration du Single Sign-On de RADIUS (RSSO). Si l'utilisateur reste connecté au point d'accès sans fil au-delà du laps de temps spécifié dans le délai d'expiration de session, le trafic provenant de cet utilisateur n'est plus autorisé par le Firebox tant que la session de l'utilisateur n'a pas été recréée sur le Firebox. Après expiration d'une session, il existe deux façons pour le Firebox de recréer la session :

- Le serveur RADIUS envoie un message comptable de Mise à Jour Provisoire au Firebox pour cette session

- L'utilisateur se déconnecte et se reconnecte au périphérique AP et le serveur RADIUS envoie au Firebox un message comptable de Démarrage

Le SSO de RADIUS et le SSO d'Active Directory

Vous pouvez activer le Single Sign-On de Radius et le Single Sign-On d'Active Directory au même moment. Une session SSO de RADIUS ne peut pas remplacer une session existante créée par le SSO d'Active Directory pour un utilisateur avec la même adresse IP.

Nous vous recommandons de ne pas activer les deux pour les utilisateurs d'un même sous-réseau ou plage IP afin d'éviter toute incohérence. Si, pour une quelconque raison, vous devez activer les deux types de SSO pour le même sous-réseau, vous pouvez ajouter des adresses IP à la Liste d'Exceptions dans les paramètres du SSO de RADIUS ou du SSO d'Active Directory afin de vous assurer que la méthode d'authentification prévue est utilisée pour telle ou telle adresse IP.

Le SSO de RADIUS et le Portail d'Authentification

Lorsqu'un utilisateur s'est authentifié avec le SSO de RADIUS, lui ou un autre utilisateur peut s'authentifier sur le Portail d'Authentification à partir de la même adresse IP, puis sélectionner un domaine différent. Si un utilisateur s'est authentifié sur le Firebox avec le SSO de RADIUS et qu'un autre utilisateur s'authentifie sur le Portail d'Authentification depuis la même adresse IP, la session du Portail d'Authentification remplace la session du SSO de RADIUS. Si un utilisateur s'est authentifié sur le Firebox par le Portail d'Authentification et qu'un autre utilisateur tente de s'authentifier depuis la même adresse IP avec le SSO de RADIUS, la seconde session du SSO de RADIUS ne sera pas créée.

Pour plus d'informations sur l'authentification des utilisateurs à partir du Portail d'Authentification, consultez Étapes d'authentification des utilisateurs.

Voir aussi

Activer le Single Sign-On de RADIUS

À propos de l'authentification des utilisateurs

Utiliser l'Authentification pour Restreindre les Connexions Entrantes