Anatomie eines Angriffs am Endpunkt (Teil 1)

Im Dark Web – und mittlerweile sogar im ganz „normalen“ Web – stehen immer mehr Tools und Dienste zur gezielten Unterstützung von Cyberattacken zur Verfügung. So wird es selbst ungeübten Hackern möglich, mithilfe ausgefeilter Angriffsmethoden schweren Schaden anzurichten. Ein Großteil der heutigen Malware ist dabei in der Lage, die gängigen, signaturbasierten Anti-Malware-Programme zu umgehen und somit ungehindert zum Endpunkt vorzudringen. Dies bringt gerade Unternehmen, die über kein mehrschichtiges Sicherheitskonzept verfügen, in Bedrängnis. Zumal die Angreifer auch immer erfinderischer und erfolgreicher darin werden, per Phishing oder Brute-Force-Attacke in den Besitz gültiger Zugangsinformationen zu gelangen – der immer noch weitverbreiteten Unsitte der Mehrfachvergabe von Passwörtern sei Dank. Es lässt sich also festhalten: In den letzten Jahren hat sich hinsichtlich der Methodik der Angreifer viel getan, der Endpunkt ist und bleibt jedoch konsequent unter Beschuss.

Bei genauerer Betrachtung der sich veränderden Vorgehensweisen im Zuge solcher Endpunkt-Angriffe wird eines ziemlich schnell deutlich: Ist es erst einmal gelungen, in einem System Fuß zu fassen, legen Angreifer inzwischen viel mehr Ausdauer und Geduld an den Tag als früher und nutzen beispielsweise die Gelegenheit, zunächst weitere Informationen zu sammeln. Ein passendes Beispiel dafür ist der 2019 erfolgte Ransomware-Angriff auf den norwegischen Aluminiumproduzenten „Norsk Hydro“. Die Ausführung der Ransomware, die einen Großteil der Computersysteme des Unternehmens lahmlegte, erfolgte ganze drei Monate nach dem initialen Netzwerkübergriff – drei Monate, in denen „Norsk Hydro“ die im System versteckte Gefahr hätte erkennen und abwenden können. Doch wie bei vielen Unternehmen mangelte es an einer gezielt mehrschichtig aufgebauten Sicherheitsstrategie, die dies ermöglicht hätte. Spannende Erkenntnisse hält in dem Zusammenhang der „Cost of a Data Breach Report“ von IBM bereit: Danach dauert es auf Unternehmensseite durchschnittlich 280 Tage, um erfolgreiche Attacken auf Systeme zu erkennen und einzudämmen. Wir sprechen also von neun Monaten, in denen Angreifer in aller Ruhe das Firmennetzwerk analysieren und die nächsten Schritte planen können.

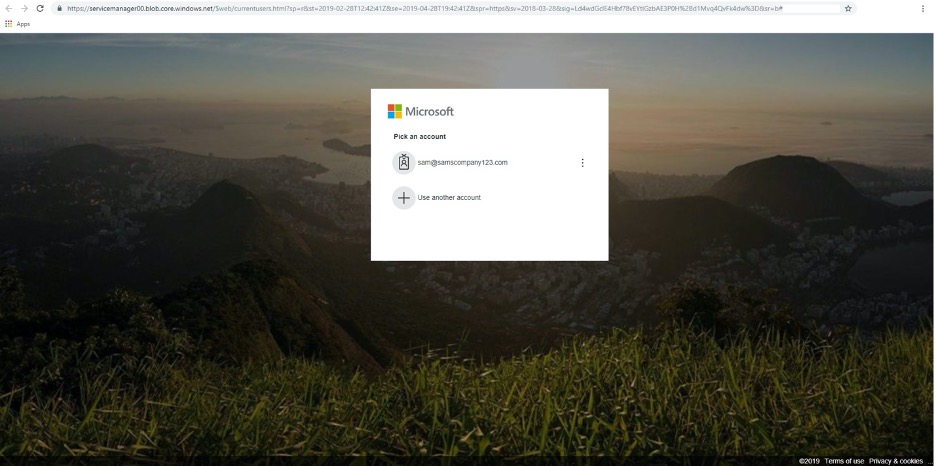

Doch wie genau nutzen Cyberkriminelle eine solche Zeitspanne? Und wie schaffen sie es überhaupt, unentdeckt auf den Endpunkt zu gelangen? Untersuchungen zeigen, dass etwa 90 Prozent aller Cyberattacken ihren Anfang mit einem erfolgreichen Phishing-Angriff nehmen. Die damit verfolgten Ziele können unterschiedlichster Art sein. So geht es beispielsweise darum, vom Anwender selbst eingegebene Logindaten abzugreifen. Oder es wird auf diese Weise ein Trojaner eingeschleust, der den Fernzugriff auf den Computer ermöglicht. Im Zuge des Passwortdiebstahls via Phishing arbeiten Kriminelle in letzter Zeit immer häufiger mit speziell angepassten Subdomains bekannter Cloud-Anbieter, die missbraucht werden, um Anwender dazu zu bringen, über vertrauenswürdig aussehende Authentifizierungsformulare ihre Zugangsdaten eintragen.

Am obigen Screenshot eines kürzlich vom WatchGuard Threat Lab entdeckten Phishing-Versuchs lässt sich die Vorgehensweise gut erkennen: Der Link in der entsprechenden E-Mail ist individuell auf den Empfänger zugeschnitten, sodass dieser beim Anklicken zu einer Seite gelangt, auf der seine E-Mail-Adresse bereits hinterlegt ist. Dies suggeriert natürlich hohe Vertrauenswürdigkeit. Die Seite selbst ist sogar über eine Microsoft-eigene Domain gehostet (windows.net), wobei die Subdomain (servicemanager00) vom Angreifer kontrolliert wird. Es ist also durchaus nachvollziehbar, dass nicht speziell sensibilisierte Nutzer auf Angriffe wie diesen hereinfallen.

Mittlerweile verzichten Cyberkriminelle (zumindest die erfolgreichen) im Rahmen von Malware-Phishes weitgehend darauf, ausführbare Malware direkt im Anhang von Mails zu versenden. Schließlich ist inzwischen vielen Menschen bekannt, dass solche Dateianlagen nicht geöffnet werden sollten. Wenn trotzdem jemand klickt, sind die meisten E-Mail-Dienste und -Programme heutzutage über entsprechende technologische Schutzmechanismen darauf vorbereitet. Daher arbeiten Angreifer vermehrt mit sogenannten Droppern, die üblicherweise in Form von Makro-basierten Office-Dokumenten oder via JavaScript daherkommen. Die Dokumenten-Methode ist vor allem dann erfolgsversprechend, wenn Empfänger ihre Office-Programme nicht auf aktuellem Stand halten und/oder sich der von Makro-fähigen Dokumenten ausgehenden Gefahr nicht bewusst sind. Die JavaScript-Variante, die in jüngster Zeit häufiger zum Einsatz kommt, nutzt dagegen die in Windows integrierte Scripting-Engine, um Angriffe einzuleiten. Doch egal wie die Dropper-Datei ins System gelangt, ihre Aufgabe bleibt stets die gleiche: Es geht darum, das zugrundeliegende Betriebssystem zu identifizieren und entsprechende Informationen zurückzumelden, um so dem Einschleusen weiterer Malware den Weg zu bahnen.

Wie die Angreifer dabei im Detail vorgehen und welche weiteren Schritte sie unternehmen, um aus ihren Aktivitäten den meisten Nutzen zu ziehen, beleuchtet der zweite Teil des Beitrags.